Website Schützen

Support Wissensdatenbank

Website Schützen

Du möchtest deine Website gegen Cross Site Scripting oder Phishing schützen lassen? Dann gehe gemäss dieser Anleitung vor und prüfe anschliessend ob deine Website funktioniert.

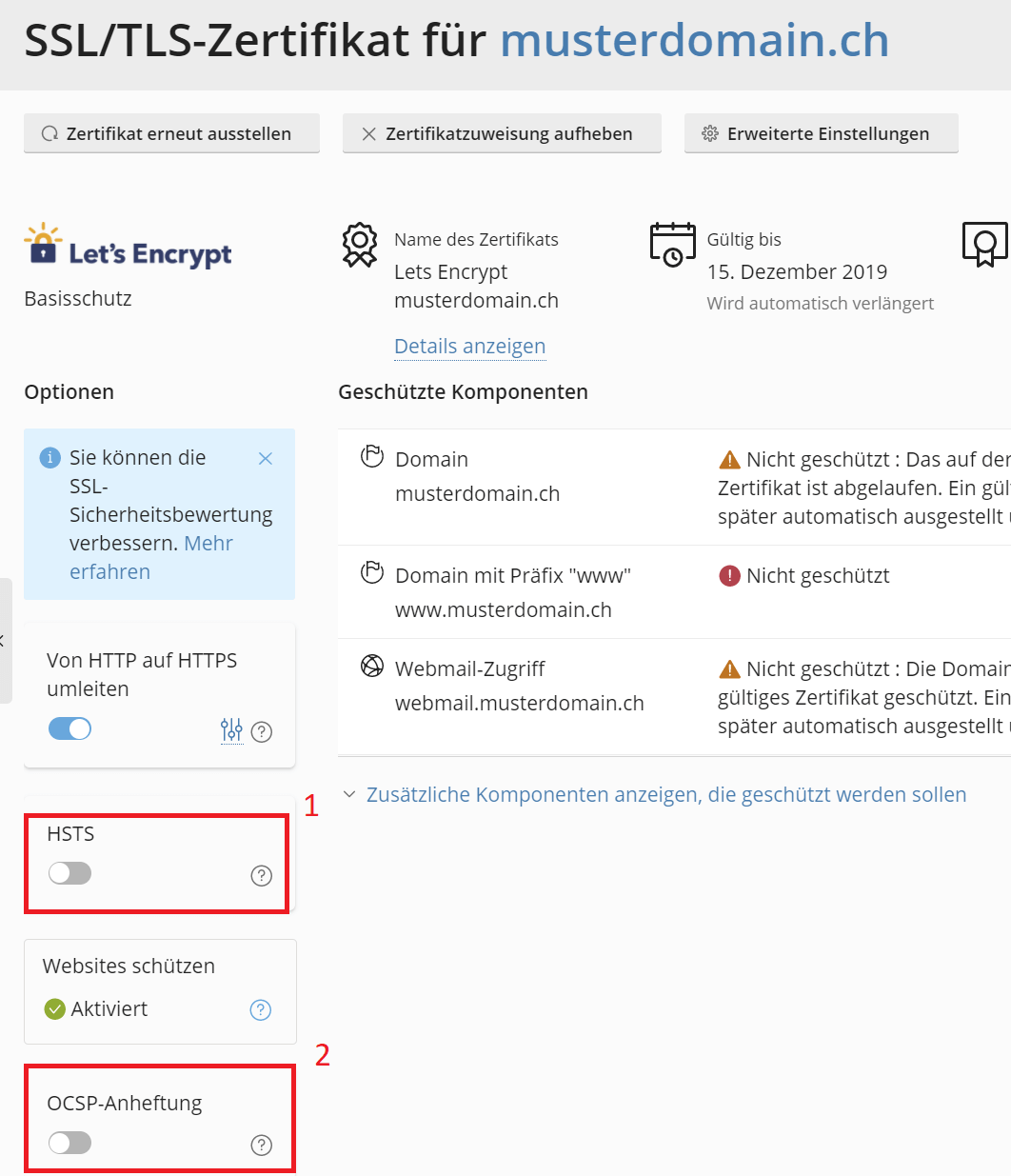

1. In der Hostingverwaltung aktivierst du in den SSL Einstellungen HSTS [1] und OCSP [2]

2. Nun erstelle eine .htaccess Datei in deinem Hauptverzeichnis der Domain und füge folgenden Code hinzu:

#FireStorm Security Headers <IfModule mod_headers.c> Header set X-Content-Type-Options nosniff Header set X-Frame-Options "SAMEORIGIN" Header set Referrer-Policy "no-referrer" Header set Permissions-Policy "fullscreen=(), geolocation=()" Header set X-XSS-Protection "1; mode=block" Header set Content-Security-Policy "default-src 'self' Header set Expect-CT enforce,max-age=2592000,report-uri="https://www.firestorm.ch/report" Header set Strict-Transport-Security: "max-age=63072000; includeSubDomains; preload" </IfModule>

Falls du alles externe blockieren willst ausser musterdomain.ch und externedomain.tld:

#FireStorm Security Headers <IfModule mod_headers.c> Header set X-Content-Type-Options nosniff Header set X-Frame-Options "SAMEORIGIN" Header set Referrer-Policy "no-referrer" Header set Permissions-Policy "fullscreen=(), geolocation=()" Header set X-XSS-Protection "1; mode=block" Header set Content-Security-Policy "default-src 'self' *.musterdomain.ch *.externedomain.tld " Header set Expect-CT enforce,max-age=2592000,report-uri="https://www.firestorm.ch/report" Header set Strict-Transport-Security: "max-age=63072000; includeSubDomains; preload" </IfModule>

3. Logge dich nun in Plesk ein. Öffne die Domain => Hosting Einstellungen => Apache & NGINX Einstellungen und füge folgenden Wert unter Zusätzliche Apache-Anweisungen bei HTTP und HTTPS hinzu:

Header always edit Set-Cookie ^(.*)$ $1;HttpOnly;Secure

4. Wenn du deine Website prüfst, solltest du unter folgendem Link die höchste Auszeichnung erhalten: https://securityheaders.com/

5. Prüfe nun deine Website ob alles einwandfrei noch funktioniert.

Aktivieren von DANE

Wir empfehlen für DANE ein statisches SSL Zertifikat, welches auf unserer Website gekauft werden muss. Der Vorgang muss bei jedem Zertifikatswechsel wiederholt werden!

1.Öffne deine Website. Klicke oben bei der Adresszeile auf den Schlüssel und dann auf Zertifikatsinformationen. Klicke auf “Details => In Datei kopieren….”. Speichere nun die Datei als Base-64 encoded x.509 (.cer) ab.

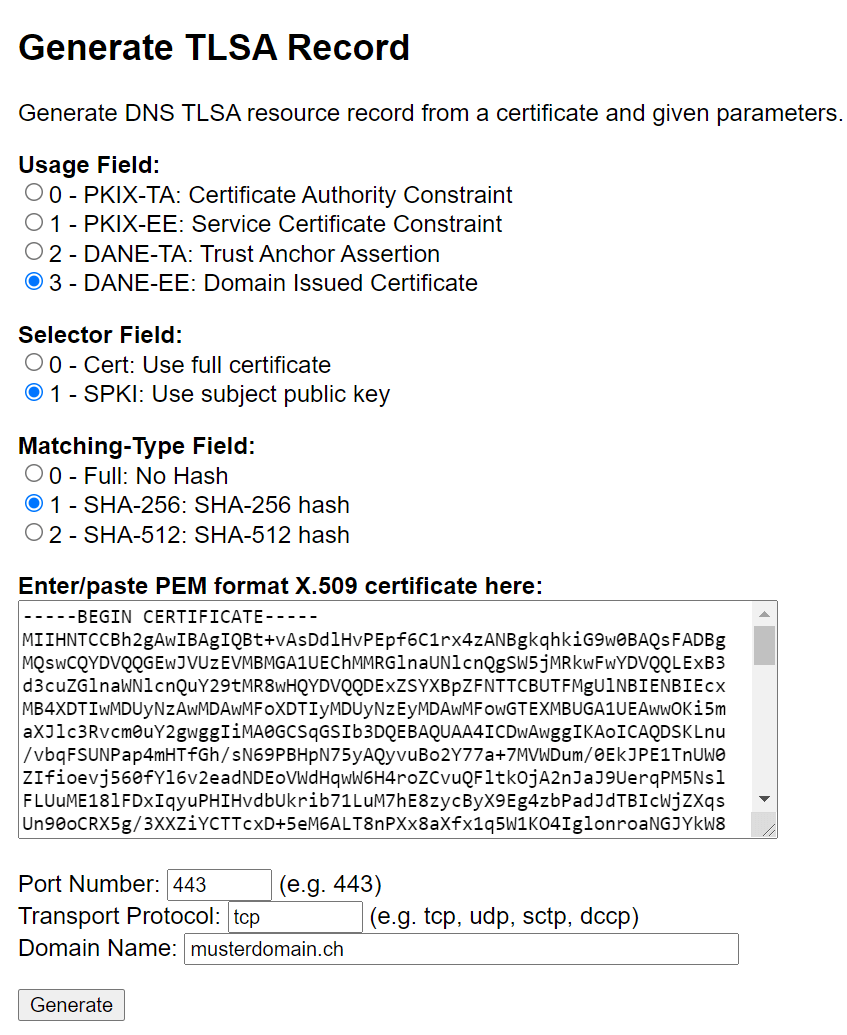

2. Öffne nun die Website https://www.huque.com/bin/gen_tlsa und fülle das Formular wie folgt aus:

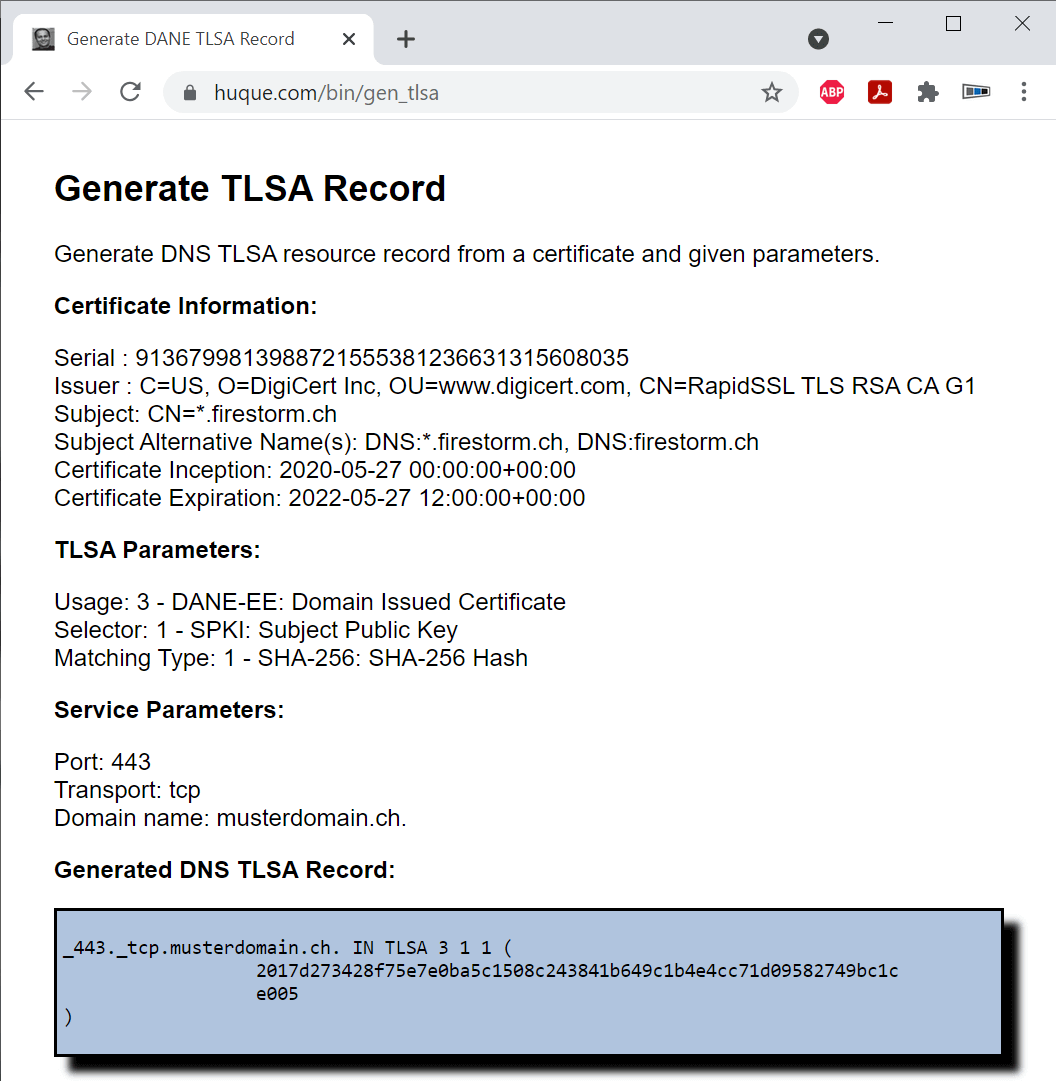

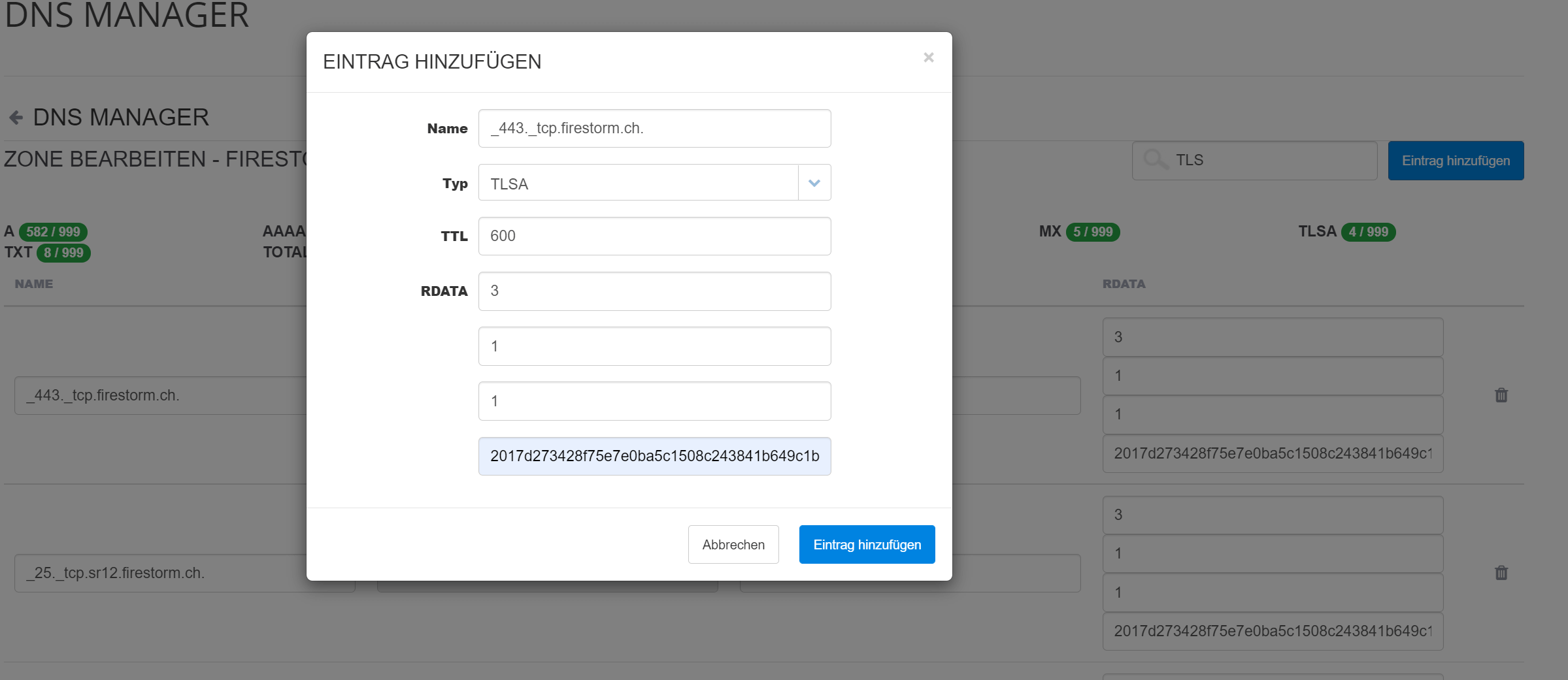

3. Öffne nun die DNS Verwaltung von deiner Domain und übertrage die zuvor generierten Daten wie im Beispiel. Erstelle dazu einen neuen Eintrag:

Name: _433._tcp.firestorm.ch

Typ: TLSA

TTL: 600

RDATA: 3

RDATA: 3

RDATA: 1

RDATA: 2017d273428f5e7e0ba….

Füge jeweils einen weiteren Eintrag für jeden als MX Server hinterlegtes System hinzu. Zum Beispiel _25._tcp.mail.musterdomain.ch falls im MX dein Mailserver mail.musterdomain.ch lautet. Stelle bitte sicher, dass der Mailserver auch auf das gleiche Zertifikat reagiert.

4. CAA erstellen, schränke die Zertifikatsherausgeber ein.

Erlaube nur Zertifikatsherausgeber die du explizit erlaubt hast. Dazu öffne den DNS Manager und füge folgende Regel ein:

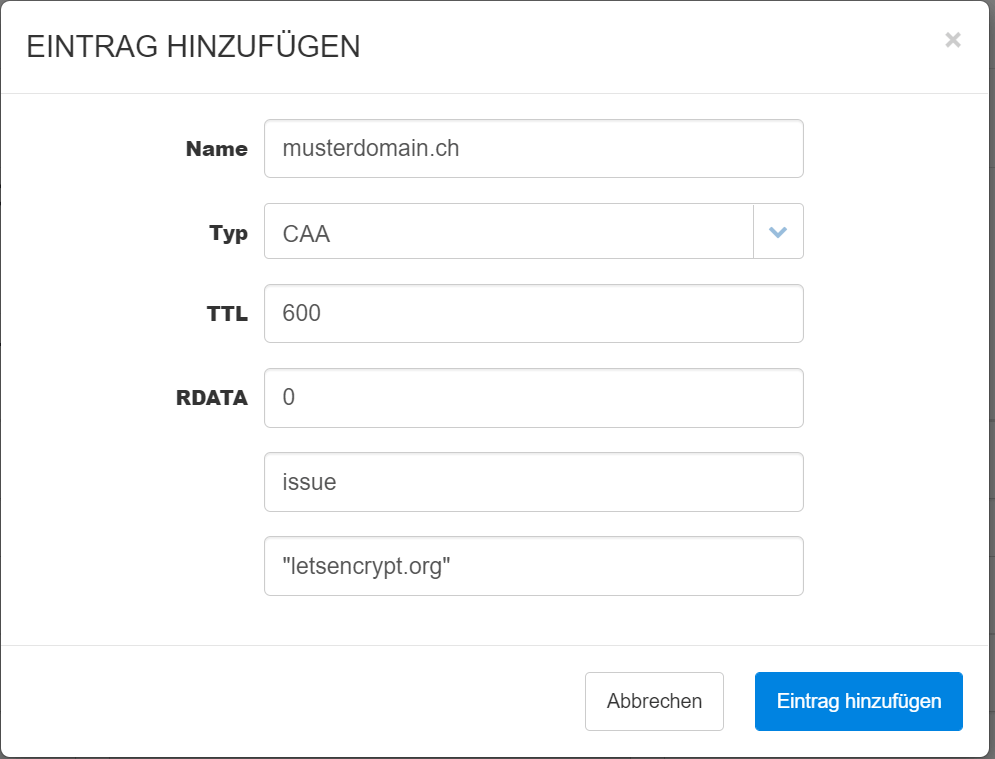

Beispiel um Let’s Encrypt zu erlauben:

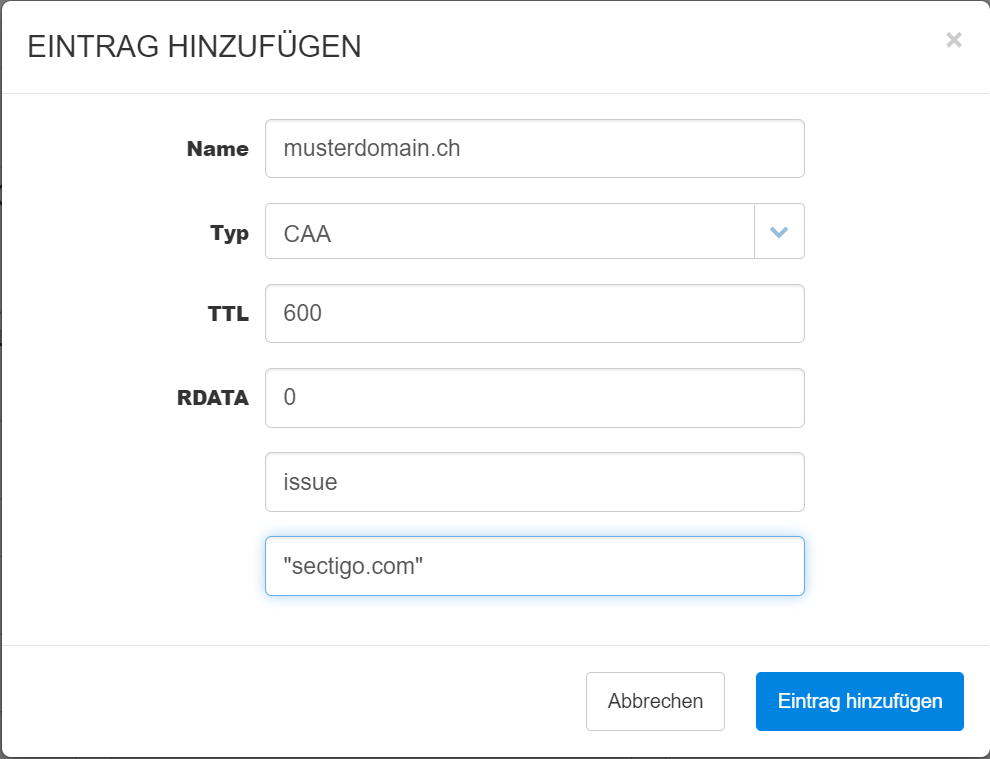

Beispiel um Sectigo zu erlauben:

Aktiviere MTA-STS

1. Erstelle folgende Datei im FileManager mit folgendem Inhalt (Bitte passe musterdomain.ch mit deiner eigenen Domain an):

https://mta-sts.musterdomain.ch/.well-known/mta-sts.txt

version: STSv1 mode: testing mx: mail.musterdomain.ch max_age: 86400

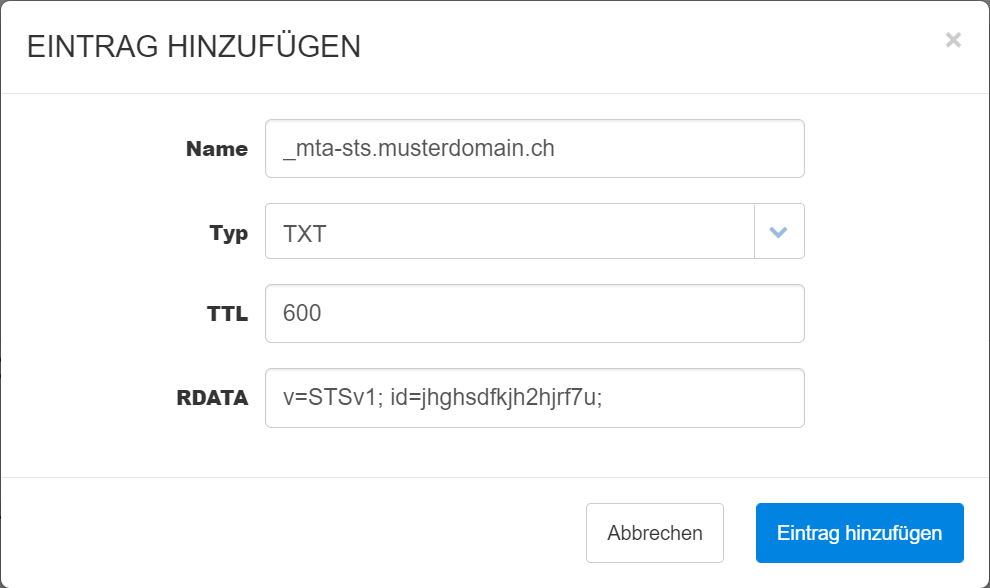

2. Erstelle nun einen neuen DNS Eintrag mit folgendem Wert:

Name: _mta-sts.musterdomain.ch

Typ: TXT

TTL: 600

RDATA: v=STSv1; id=jhghsdfkjh2hjrf7u;

Ersetze jhghsdfkjh2hjrf7u durch deinen eigenen eindeutigen Key. Sobald das Zertifikat ändert, musst du die ID ändern!

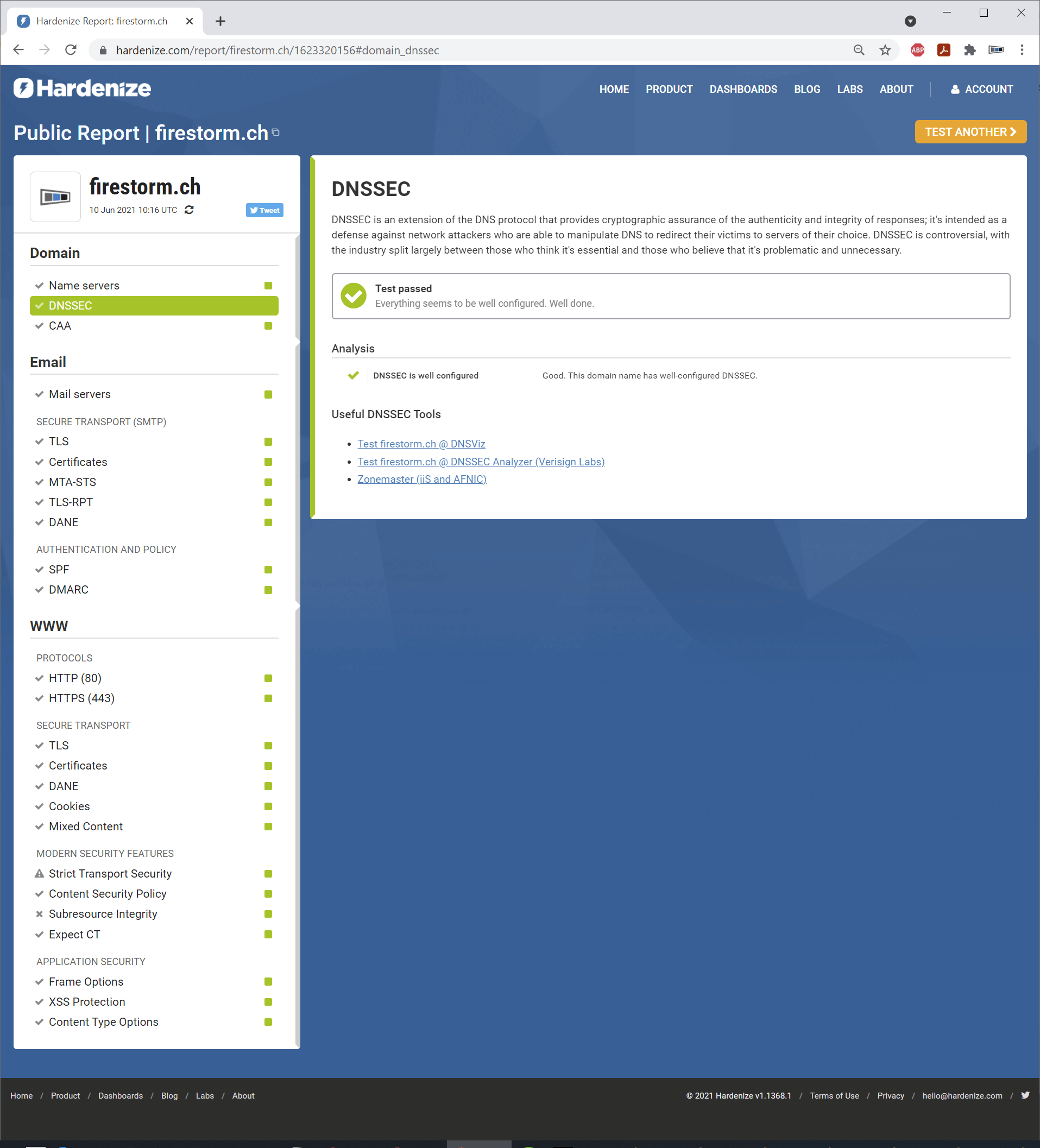

3. Prüfe nun deine Website unter hardenize.com. Die Ausgabe kann dann zum Beispiel so aussehen:

WICHTIG:

Wird das SSL für *.musterdomain.ch gewechselt, so müssen die TLSA Einträge angepasst werden und es muss sichergestellt werden, dass alle eingetragenen MX Mailserver das neue SSL Zertifikat installiert haben. Anschliessend muss noch bei der Datei https://mta-sts.musterdomain.ch/.well-known/mta-sts.txt eine neue ID gesetzt werden.