Proteggere il sito web

Support Wissensdatenbank

Proteggere il sito web

Vuoi proteggere il tuo sito web dal Cross Site Scripting o dal Phishing? Poi segui queste istruzioni e controlla se il tuo sito web funziona.

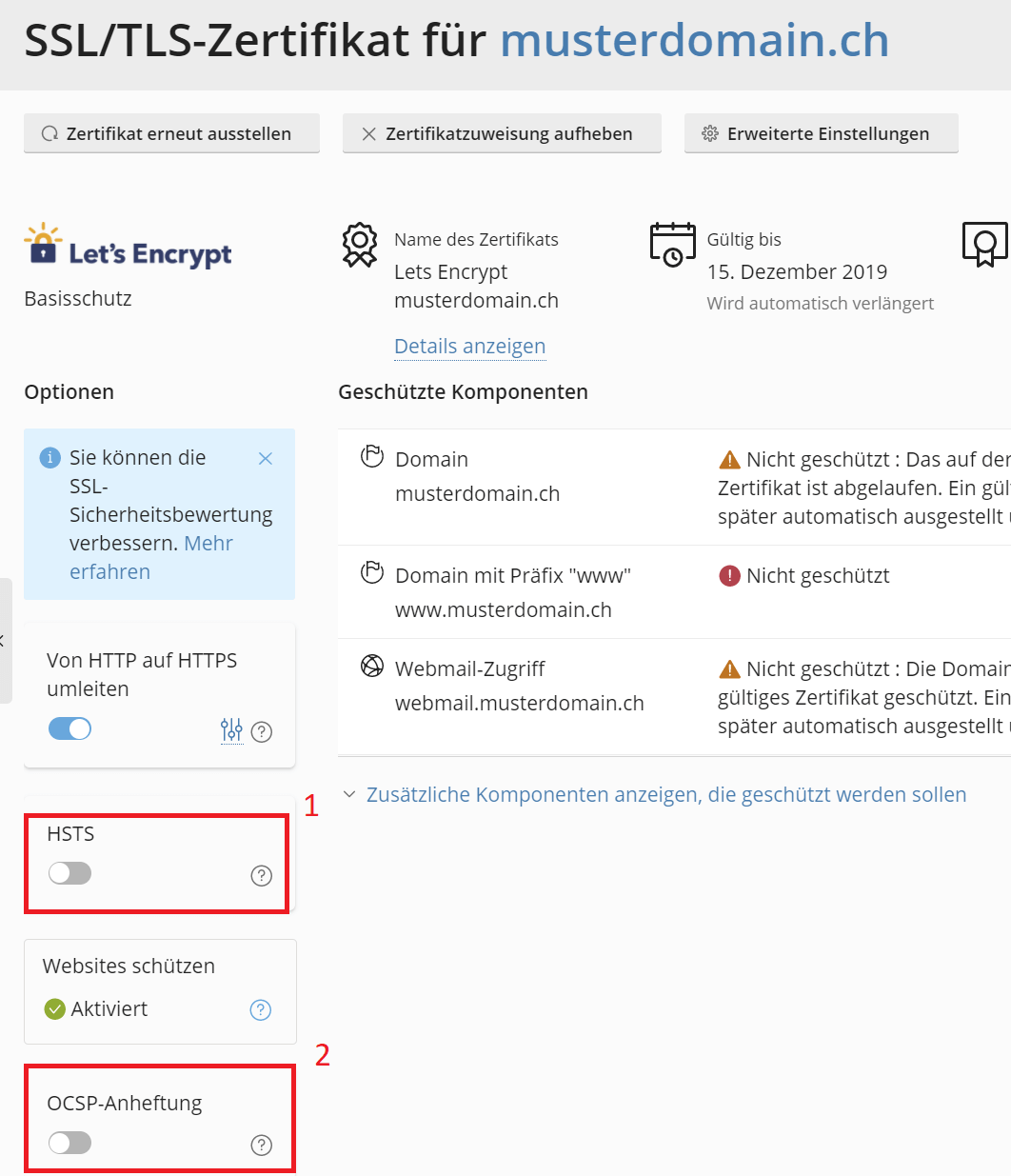

1. Nell’amministrazione dell’hosting attiva HSTS [1] e OCSP [2] nelle impostazioni SSL.

2. Ora create un .htaccess nella vostra directory principale del dominio e aggiungete il seguente codice:

#FireStorm Security Headers <IfModule mod_headers.c> Header set X-Content-Type-Options nosniff Header set X-Frame-Options "SAMEORIGIN" Header set Referrer-Policy "no-referrer" Header set Permissions-Policy "fullscreen=(), geolocation=()" Header set X-XSS-Protection "1; mode=block" </IfModule>

Se volete bloccare tutto ciò che è esterno tranne musterdomain.ch e externedomain.tld:

#FireStorm Security Headers <IfModule mod_headers.c> Header set X-Content-Type-Options nosniff Header set X-Frame-Options "SAMEORIGIN" Header set Referrer-Policy "no-referrer" Header set Permissions-Policy "fullscreen=(), geolocation=()" Header set X-XSS-Protection "1; mode=block" Header set Content-Security-Policy "default-src 'self' *.musterdomain.ch *.externedomain.tld " </IfModule>

3. Connectez-vous maintenant à Plesk. Ouvrez le domaine => Paramètres d’hébergement => Paramètres d’Apache & NGINX et ajoutez la valeur suivante sous Additional Apache statements for HTTP and HTTPS :

4. Se controlli il tuo sito web, dovresti ottenere il premio più alto al seguente link: https://securityheaders.com/.

5. Ora controlla il tuo sito web se tutto funziona ancora correttamente.

Attivazione di DANE

Consigliamo un certificato SSL statico per DANE, che deve essere acquistato sul nostro sito. Il processo deve essere ripetuto ad ogni cambio di certificato!

1. Apri il tuo sito web. Clicca sulla chiave nella parte superiore della barra degli indirizzi e poi su informazioni sul certificato. Clicca su “Dettagli => Copia su file….”. Ora salvate il file come Base-64 encoded x.509 (.cer).

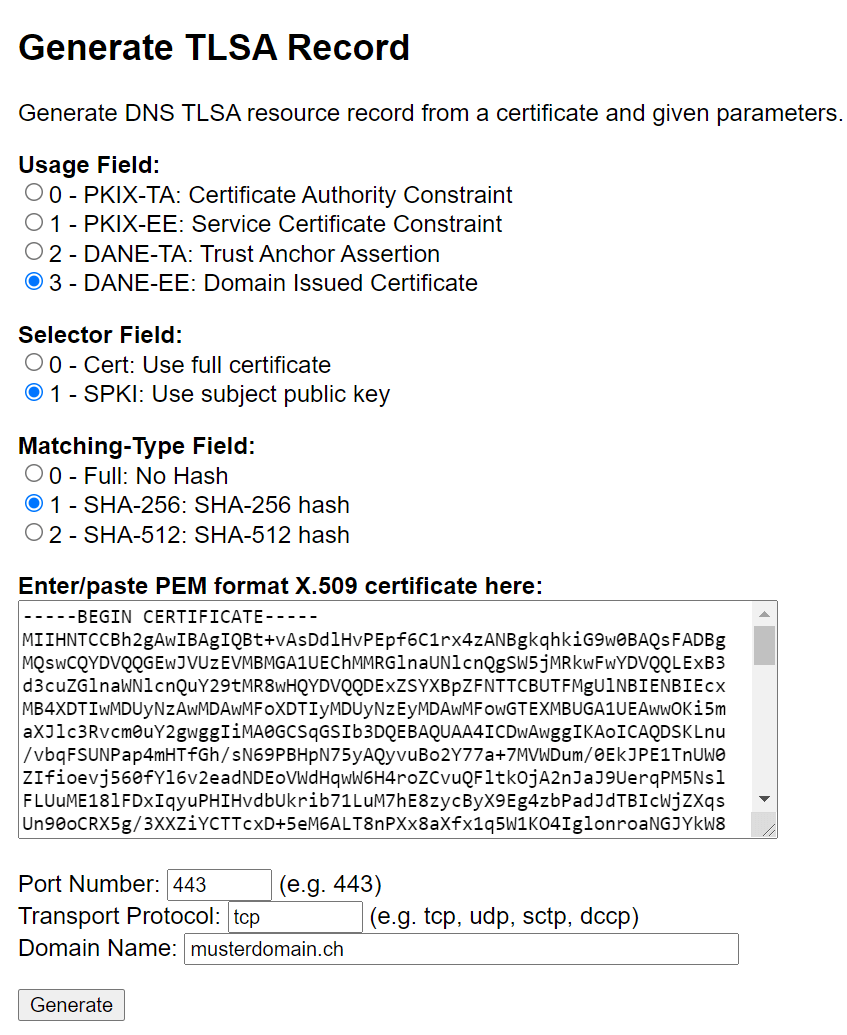

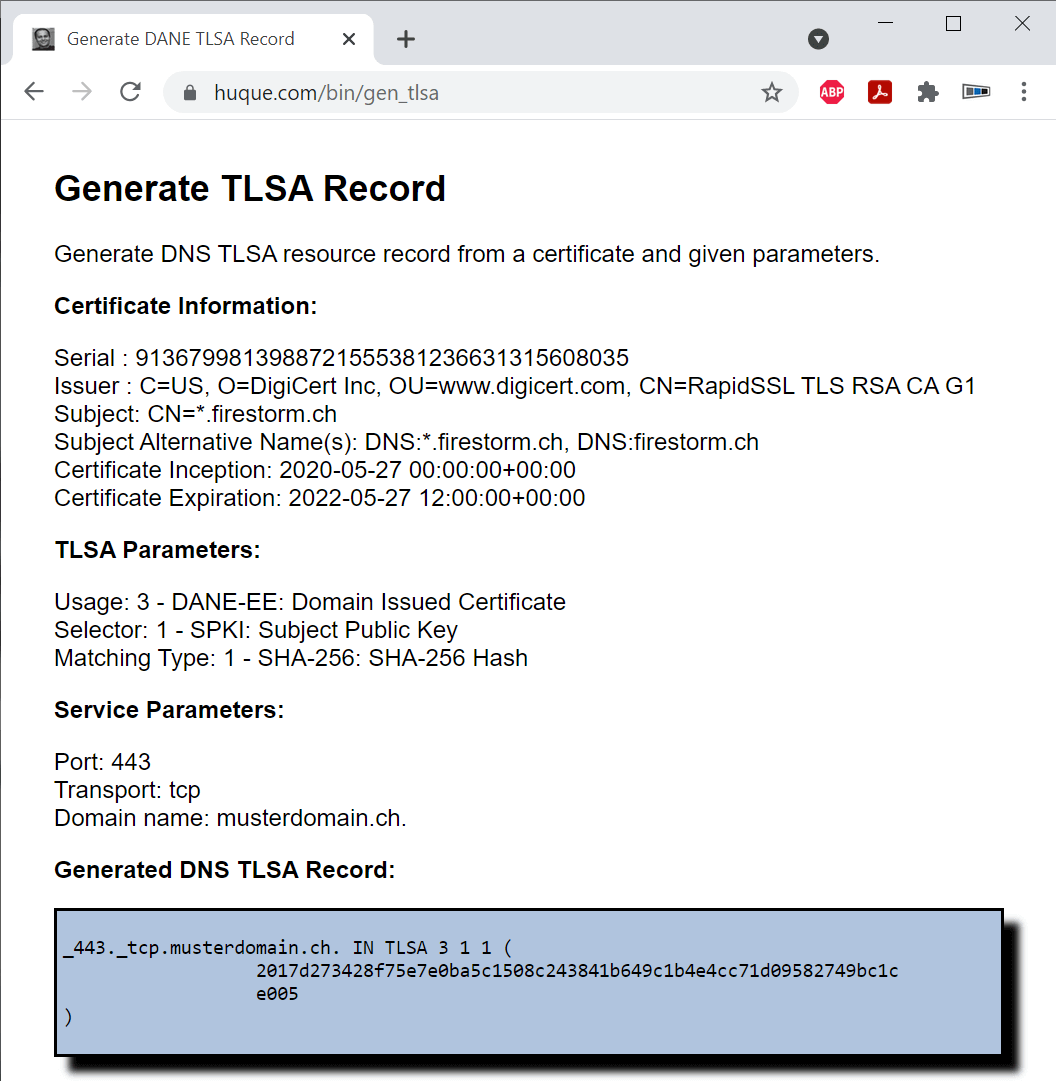

2. Ora aprite il sito https://www.huque.com/bin/gen_tlsa e compilate il modulo come segue:

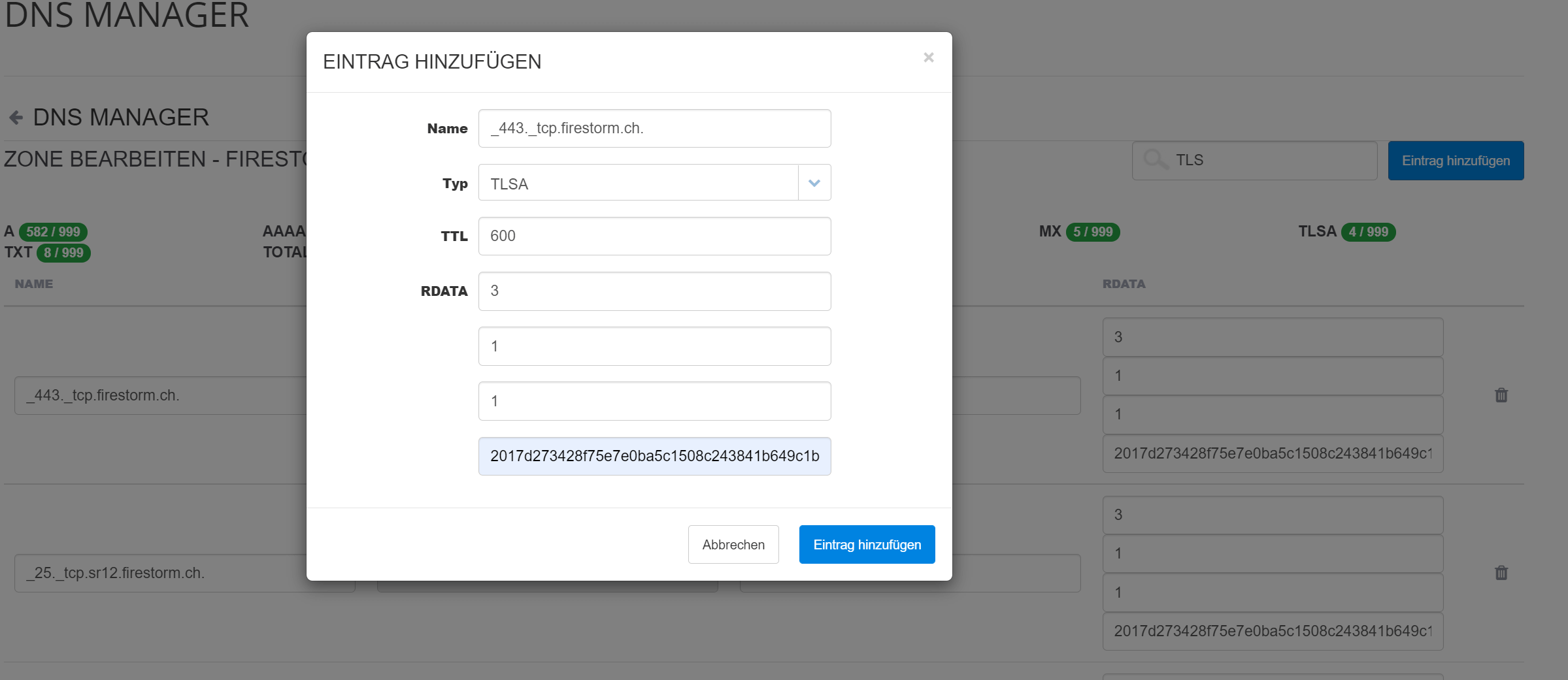

3. Ora aprite l’amministrazione DNS del vostro dominio e trasferite i dati generati in precedenza come nell’esempio. Creare una nuova voce per questo scopo:

Name: _433._tcp.firestorm.ch

Typ: TLSA

TTL: 600

RDATA: 3

RDATA: 3

RDATA: 1

RDATA: 2017d273428f5e7e0ba….

Aggiungere un’altra voce per ogni sistema memorizzato come server MX. Per esempio _25._tcp.mail.musterdomain.ch se il vostro server di posta MX è mail.musterdomain.ch. Assicuratevi che il server di posta risponda anche allo stesso certificato.

4. CAA, limitare gli emittenti di certificati.

Consenti solo gli emittenti di certificati che hai esplicitamente permesso. Per fare questo, aprite il DNS Manager e aggiungete la seguente regola:

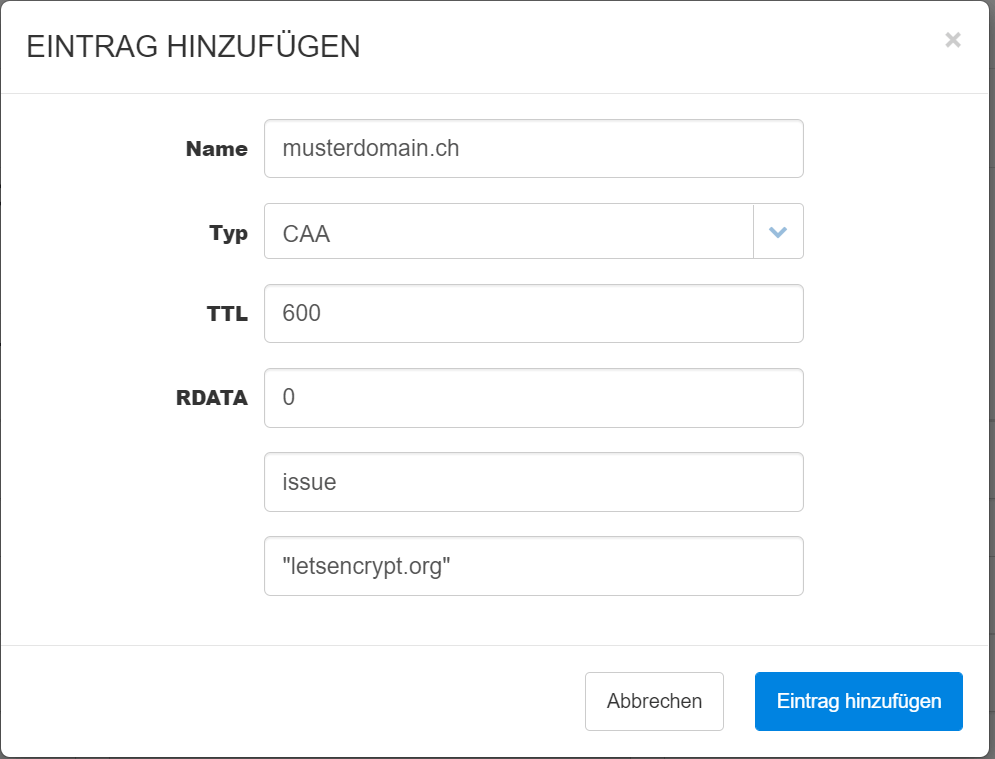

Esempio per permettere Let’s Encrypt:

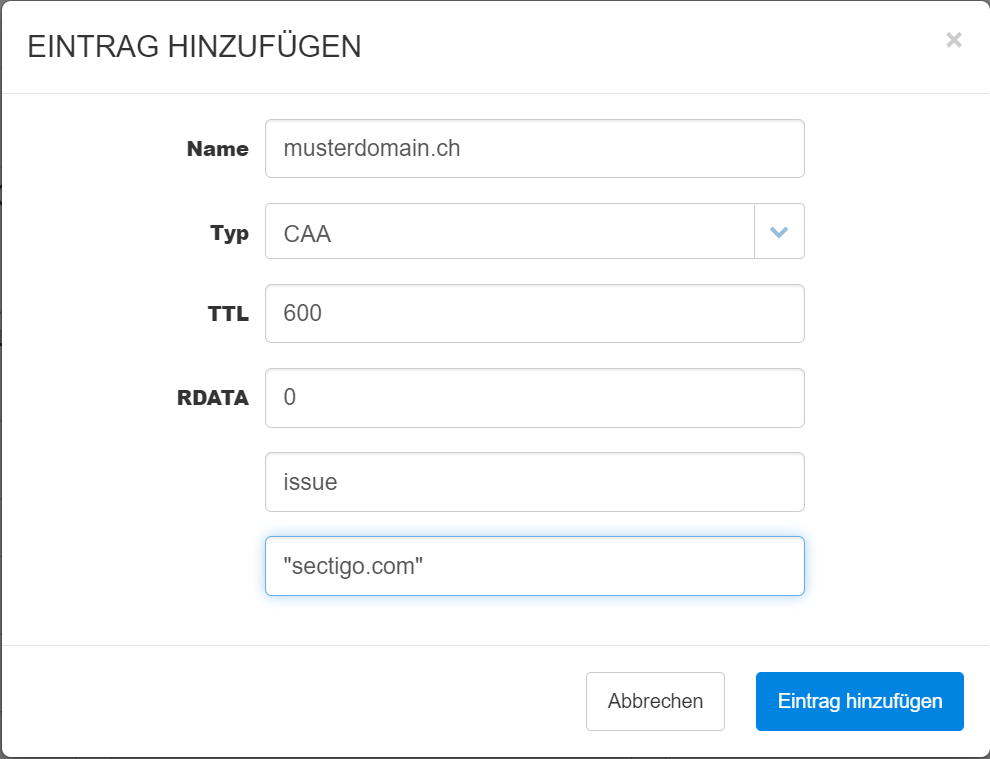

Esempio per permettere a Sectigo:

Aktiviere MTA-STS

1. Creare il seguente file nel FileManager con il seguente contenuto (si prega di far corrispondere patterndomain.ch con il proprio dominio):

https://mta-sts.musterdomain.ch/.well-known/mta-sts.txt

version: STSv1 mode: testing mx: mail.musterdomain.ch max_age: 86400

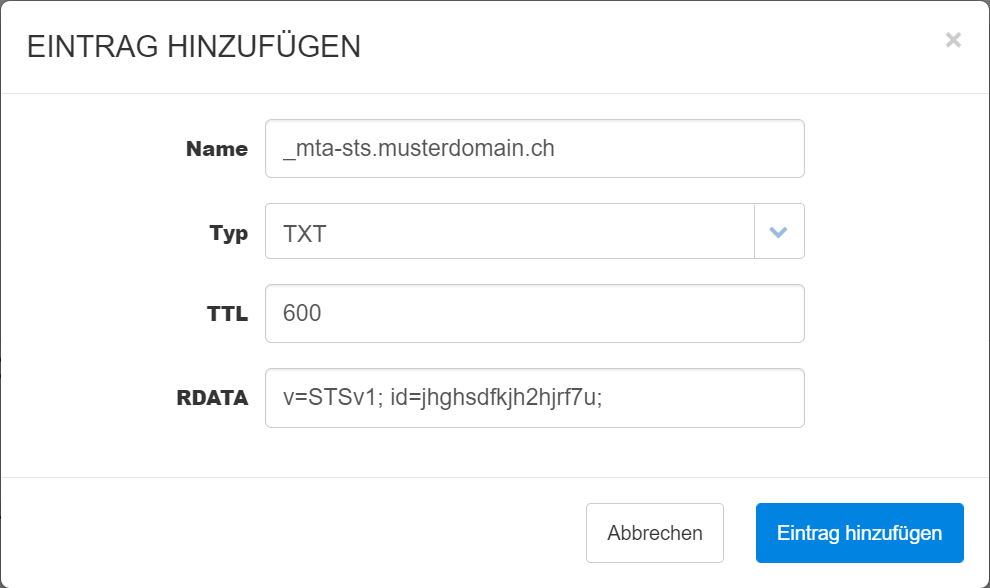

2. Ora create una nuova voce DNS con il seguente valore:

Name: _mta-sts.musterdomain.ch

Typ: TXT

TTL: 600

RDATA: v=STSv1; id=jhghsdfkjh2hjrf7u;

Sostituisci jhghsdfkjh2hjrf7u con la tua chiave unica. Non appena il certificato cambia, bisogna cambiare l’ID!

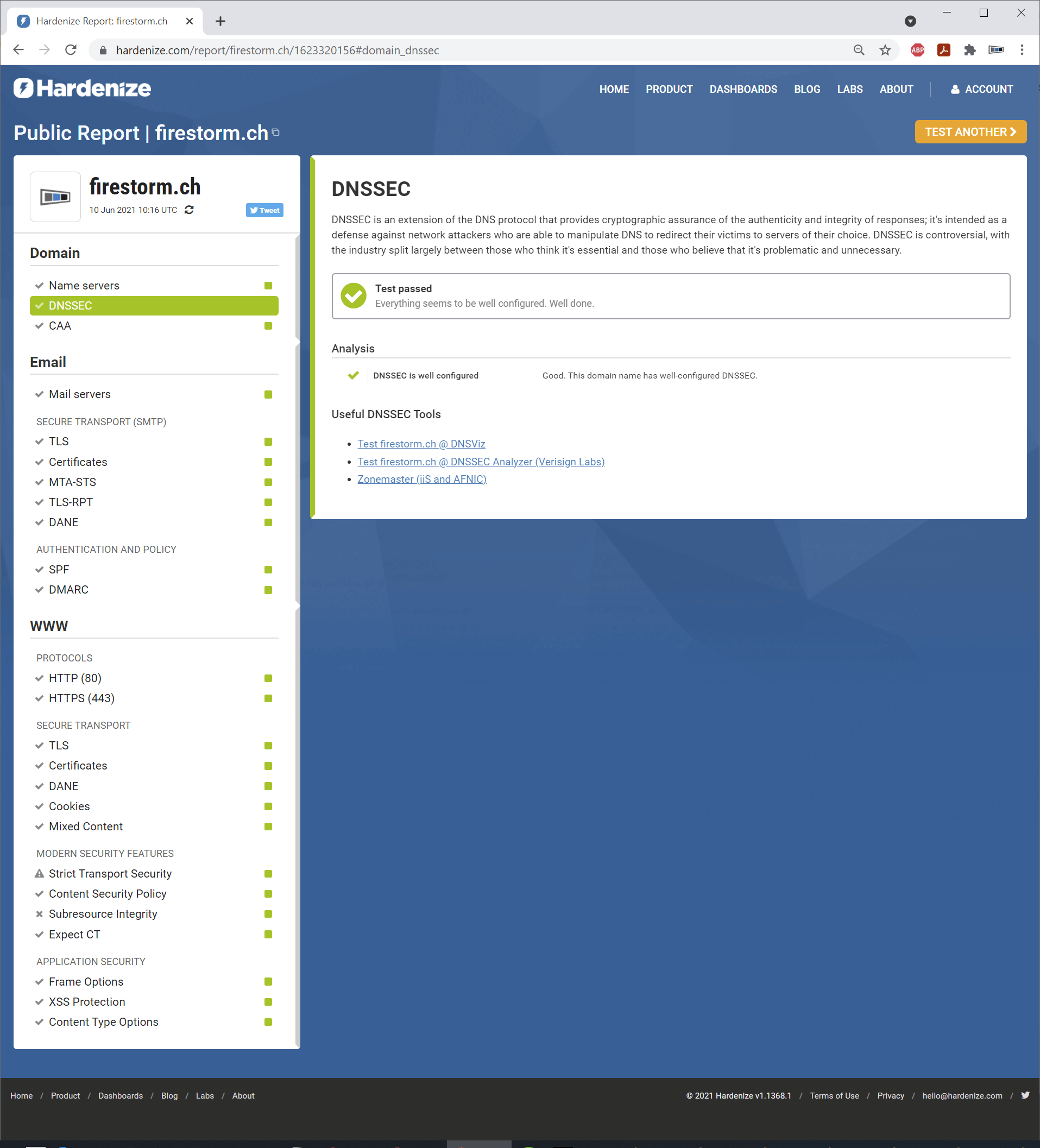

3. ora controlla il tuo sito web su hardenize.com. L’output può assomigliare a questo:

IMPORTANTE:

Se l’SSL per *.musterdomain.ch è cambiato, le voci TLSA devono essere adattate e ci si deve assicurare che tutti i server di posta MX registrati abbiano il nuovo certificato SSL installato. In seguito, un nuovo ID deve essere impostato nel file https://mta-sts.musterdomain.ch/.well-known/mta-sts.txt.